Tecnologia

Malware en Play Store tiene una nueva forma de infectar su Android

Es la eterna metáfora del gato y el ratón. Una vez que se ha cubierto una amenaza de malware, surge otra aún más sagaz. Ahora, hay una nueva e ingeniosa forma de infección de su Android con malware en Google Play Store.

En primer lugar, como la mayor tienda de aplicaciones y contenidos para dispositivos móviles, Google Play Store se convierte en un objetivo irresistible para los meliantes.

Por lo tanto, es raro el mes en el que no se detecte una nueva amenaza para la seguridad de nuestros dispositivos móviles y de nuestros datos. Ahora, según la información de TrendMicro, hay una nueva e ingeniosa forma de activar el malware.

La premisa subyacente al nuevo malware para Android

Las mentes criminales han llegado a una admirable conclusión. El usuario final de un smartphone o tablet Android, cuando lo utilice, activará los diversos sensores de movimiento. Ya sea la brújula o el giroscopio del dispositivo móvil, así como varios otros sensores.

Cuando el smartphone está en uso, los sensores de movimiento también están en acción. Por consiguiente, emiten una salida, una salida o un flujo de datos.

Estos» datos » serán el despertador del malware que pueda estar ya en su smartphone Android. En este caso, si se detecta el movimiento del smartphone Android, el malware despertará y comenzará su maliciosa empresa.

La pieza de resistencia

Las mentes criminales han ido más allá. Si la primera premisa por sí sola ya es brillante, se hace más evidente cuando se tiene en cuenta lo siguiente.

Google Play Store tiene varios filtros anti-malware. Además, hay varias formas de que los expertos en seguridad escaneen los contenidos de este Google Play Store.

Ahora bien, los meliantes descubrieron que el tipo de software (emuladores) utilizado por los colaboradores de Google difícilmente utilizaría o tendría en cuenta la información de los sensores de movimiento.

En resumen, la mayoría de los filtros de seguridad no tenían en cuenta esa entrada de datos. Para los hackers esto era una ventana abierta, un punto de partida esperando ser aprovechado.

Por lo tanto, el malware no entraba en acción hasta que detectara algún insumo de los sensores de movimiento. Una forma muy inteligente de evitar su detección.

El malware en cuestión

Se llama Anubis, en un homenaje simbólico al dios egipcio de los muertos y moribundos. Además, los expertos de seguridad de Trend Micro conocen y catalogan esta amenaza.

¿El objetivo final? Una vez que estuviera presente en su Android, tan pronto como se hubiera activado cuando el malware detectara el funcionamiento de los sensores de movimiento, entonces sí entraría en acción.

La forma de actuación en dispositivos Android

A continuación, solicitaría una orden y una acción al centro de control / servidor remoto. Para ello utilizaría canales de comunicación con el exterior, como Twitter y Telegram.

Obteniendo una respuesta del servidor remoto después de solicitar órdenes (HTTP POST), malware recibiría una orden para descargar un archivo de instalación de Android. Quiero decir, recibiría un enlace para descargar un archivo APK.

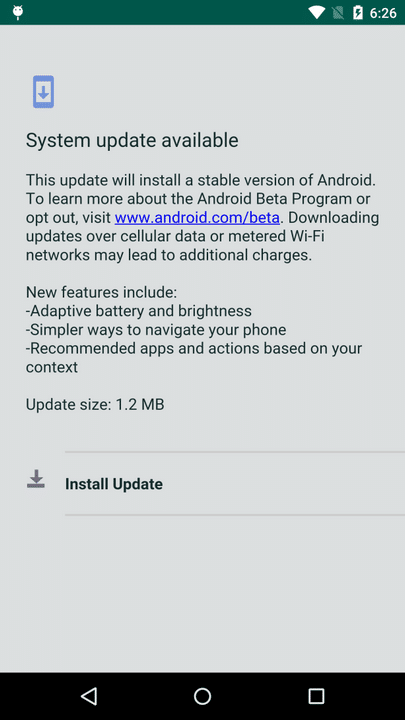

A continuación, para eludir las medidas de seguridad del Android y engañar al usuario, utilizaría otra artimaña. Más concretamente, se hacía pasar por una actualización del sistema operativo Android. Vea la imagen:

Si el usuario estuviera de acuerdo. Si le diera su permiso para instalar esta falsa actualización entonces Trojan habría cumplido su misión. A continuación entraría en acción la parte (aún) más nefasta del malware.

Lo que el usuario acababa de instalar era, en realidad, un Keylogger. Una aplicación que registraría todas sus credenciales en apps (aplicaciones) de banco y pagos.

En resumen, Anubis conocería sus datos y contraseñas en aplicaciones y sitios web sensibles. Todo lo que implicara pagos, finanzas y transacciones.

Malware detectado en 2 aplicaciones de Google Play Store

Lo que Importa es cómo este malware podría pasar de Google Play Store a su Android. Desafortunadamente, estaba alojado en dos apps muy populares en esta tienda de contenidos.

En primer lugar, en la app BatterySaverMobi. Una aplicación para supuestamente ahorrar batería en sus dispositivos Android, un tipo de apps que nunca debe tener en su dispositivo.

-

Actualidad3 días ago

Actualidad3 días ago¿Jefe del servicio secreto renuncia a su cargo para guardar silenció?

-

Actualidad2 días ago

Actualidad2 días agoVerónika Mendoza, denunciada por llamar a «insurgencia ciudadana».

-

Actualidad2 días ago

Actualidad2 días agoNicolas Maduro: Sólo muerto dejaré el poder

-

Actualidad2 días ago

Actualidad2 días agoImpresentables del Congreso se esmeran en sacar lo peor de cada bancada.

![Peligra CUSCO alerta experto Mundial en Explosivos [VIDEO] 134](https://pysnnoticias.com/wp-content/uploads/2021/10/MINIATURA-CASO-CUSCO-80x80.png)